Network Status Analyzer - so geht Fehlersuche im LAN!

Ist es eine Firewall?

NEIN!

Ist es ein Router?

NEIN!

Ist es ein Switch?

NEIN!

Es ist die ein NSA!

Klick mich: Vortrag bei IT-Alliance, Hotel Sheraton Dornbirn, 4.2.2019

Technische Spezifikationen:

- QuadCore CPU mit 1GHz

- 4 GB RAM

- 3xGBit LAN

- 802.11a/b/g/n/ac

- Disk: SSD ab 250GB

- LCD Display

- Firmware: V1.12 „G.F.Kolschitzky“

NEU ab Version 1.12: die SONDE

Die Sonden-Features:

- Netzwerk-Performance Messung

- Ping, Traceroute, CDP, LLDP

- WLAN Survey

- Packet Generator

- VLAN Hopper

- Sniffer

- Life Sniffer

- ARP Spoofer

Was ist eine SONDE?

Die Sonde ist ein RaspberryPi 4 Modell B. Das BetriebssystemImage (Raspian 10) ist auf dem NSA zum runterladen, auf MicroSD kopieren und sofort verwenden!

Es wird ein Pimoroni ePaper Display unterstützt.

Die Sonde ist NICHT bei uns erwerbbar, nur das Image. Ds Image ist eine Serviceleistung von uns, und wird derzeit ohne Gewährleistung und Garantie gratis zur Verfügung gestellt.

NSA – Der Network Status Analyzer.

Das Analysewerkzeug für den Netzwerkadministrator.

Macht aus dem Fehlersuchen ein Fehlerfinden.

Hardware:

CPU: AMD GX-412TC QuadCore

RAM: 4GB brutto

LAN: 3x1GBit

WLAN: 802.11 a/g/n/ac, 2×2

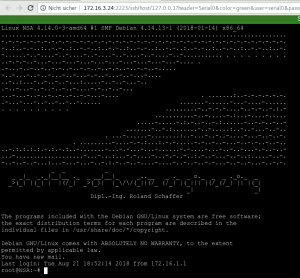

Console: DB9 RS232

Display: 2×16 LCD (optional)

Alle Fotos Symbolfotos. Änderungen und techn. Änderungen vorbehalten.

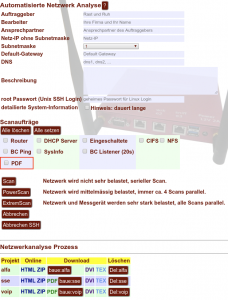

Netzwerk Analysen leicht gemacht

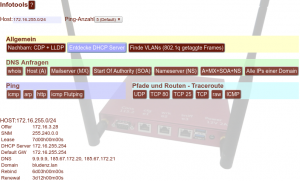

Der NSA hilft bei der Fehlersuche im Netzwerk, bei der Konfiguration von Sicherheitsmechanismen und beim Installieren von neuer Firmware sowie Betriebssoftware von Netzwerkgeräten und anderer Hardware. Er bringt DHCP und TFTP Server mit, kann Netzwerkverkehr sniffen und so Fehler im Datenverkehr sichtbar machen.

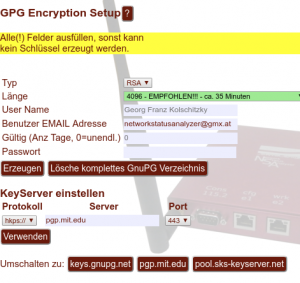

Die gesnifften Dateien können GPG verschlüsselt versendet werden.

Analyse – Analysiert und dokumentiert komplette Netzwerke. Das Ergebnis kann in Webbrowsern betrachtet oder als PDF/DVI vom NSA heruntergeladen werden.

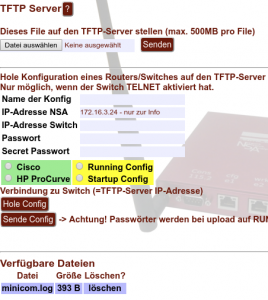

TFTP Server – der „Network Status Analyzer“ hat einen TFTP Server, damit kann man ohne weiter Werkzeuge Switches, Router, Telefone und andere Hardware mit neuer Firmware versorgen oder Konfigs speichern. Man kann etwa von CIsco und ProCurve Switches Konfigs automaitsch

herunter- bzw. hinaufladen

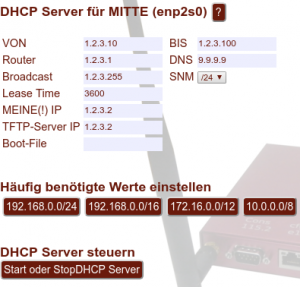

DHCP Server – der „Network Status Analyzer“ ist auch ein DHCP Server, wenn man einen braucht. Etwa um bei Boot-Time eine Config oder eine Firmware zu liefern.

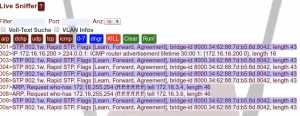

Live Sniffer – jetzt schauen was los ist

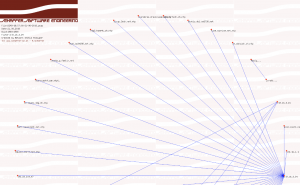

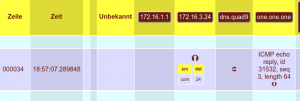

Sniffer – genaue Analyse mit Verbindungsdiagramm und Verbindungstabelle.

transparenter Bridge Sniffer – echter Man-in-the-Middle Sniffer

webfähige Consolen – Switches und dgl. mit RS-232 über die WebGUI bedienen

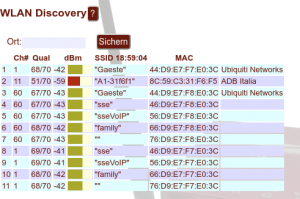

WLAN – Site survey mit 802.11a/b/g/n/ac

WLAN Client – der NSA kann ein WLAN Client sein

WLAN AP – der NSA kann ein WLAN servieren, mit eigenm IP Bereich, NAT und Gateway

Router finden – finden von Angriffen und ungewollten VLAN Übergängen

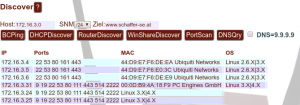

DHCP Server finden – gibts „inoffizielle“ im Netz?

Windows Shares finden – auch solche gibtrs ungewollte…

Security-Checks – ARP-Spoofing, DHCP Starvation, VLAN Hopping, ICMP Attacken,

CDP Flut, STP Root, Firewalk, …

VoIP Call – der NSA ruft im Problem Fall am Telefon oder Handy an. (VoIP Accoun notwendig)

Netzwerk-Drohnen – damit kann man Messungen (LAN-Durchsatz, WLAN-Survey, …) und Sniffs an anderen Orten des Netzwerkes durchführen. Also Vom NSA zur jeweiligen Drohne.

WebCam fähig – damit kann ein Kunde vor Ort angeleitet werden (etwa zum stecken von Patchkabeln)

Netzwerksimulator – simuliert ein Netz mit bis zu 500 antwortenden Computern, 10% davon Server mit antwortenden unterschiedlichen Diensten

NAT Gateway – serviert ein eigenes Netz via Kabel oder WLAN

Diverse Angriffe – ARP-Spoofing, DHCP Starvation, STP-Root, CDP DOS, …

Doku – auf dem NSA ist ein Wiki, keine Internetverbindung nötig

und – haufenweise anderes Zeug…

Wichtige Tools

- ein WLAN AccessPoint werden

- Wake-on-Lan Pakete verschicken

- DNS Query

- Tracerout

- Ping

- ARPing

- HTTPing

- USB-Cam Livestream

Wichtige Fähigkeiten

- SIP-Anrufe durchführen mit „Text-to-Speach“

- Sniffen

- Sniffer-Files GPG verschlüsselt per eMail verschicken

- Portscans

- GPG verschlüsselung

- DNS Abfragen

- Hilfe mit Beispielen

- uvm

Security Fähigkeiten

- ARP-Spoofing

- CDP DOS Angriffe

- STP Root

- VLAN Hopping

- Firewalking

- DHCP Starvation

- DHCP Server finden

- Router finden

- und weitere